玩暴力破解的人,對John the Ripper(簡稱JtR)和Hashcat應該不陌生,這幾天趁空想比較JtR、Hashcat及Aircrack-ng破解WPA2的操作方法,論效能,大家潛意識會選Hashcat吧!所以這篇不是比較效能,而是比較不同的操作方法。

三種方法的前置作業都是先擷取封包,就是利用airodump-ng抓取目標AP的封包。當收集足夠理想的封包後,接下來的作法就略有不同。本例採用「暴力破解」,假設密碼是8位的數字(密碼愈長愈複雜,破解時間愈長)。

利用aircrack-ng破解

aircrack-ng可以直接處理擷取到的*.cap檔,但本身無暴力產生密碼功能,需要借助用john的mask模式,指令如下:(aircrack-ng的-w -參數表示從STDIN讀入字典)

john --mask=?d?d?d?d?d?d?d?d --stdout | aircrack-ng -a 2 -b 1C:AB:C0:DD:xx:xx abc-01.cap -w -

利用Johnt the Ripper破解

要使用JtR破解WPA2,必須先利用wpapcap2john將*.cap轉成JtR認得的格式:

wpapcap2john abc-0*.cap > ap.john

john --mask=?d?d?d?d?d?d?d?d --format=wpapsk ap.john

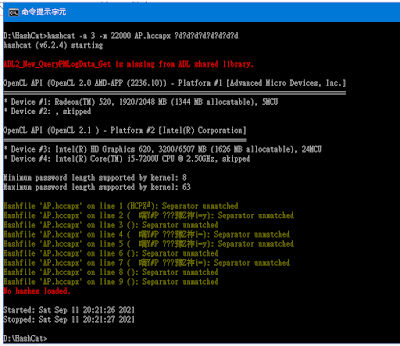

利用Hashcat破解

要使用Hashcat破解WPA2,必須先利用cap2hccpax或aircrack-ng將*.cap轉成hccapx格式:

aircrack-ng -j ap.hccapx abc-01.cap

cap2hccapx abc-01.cap ap.hccapx

hashcat -a 3 -m 22000 ap.hccapx ?d?d?d?d?d?d?d?d

不同版本的hccapx

由https://hashcat.net/cap2hashcat/線上轉檔的結果,hashcat 6.2.4版則可正常處理。

經比較發現,cap2hccpax或aircrack-ng轉檔的結果是二進制檔,而線上轉檔的結果是文字檔,所以,想用Windows的hashcat破解WPA2,可以將*.cap檔上傳到https://hashcat.net/cap2hashcat/轉檔。

沒有留言:

張貼留言